vendredi 29 octobre 2010

Twitter, Google, Facebook,... Flambés par FireSheep

mercredi 27 octobre 2010

Création de SecHait-T Labs

L'équipe de IT Sécurité Haïti, vous annonce le lancement de SecHai-T Labs. Toujours dans l'objectif de vous apporter de bonnes informations, ce laboratoire de recherche fournira en fin de mois un rapport sur ces activités que les lecteurs pourront consulter sur notre blog.

SecHai-T Labs consiste en un laboratoire mobile que le groupe a mis sur pied dans le but d'implémenter des techniques, des mesures sécuritaires ; tout aussi des attaques contre des systèmes et des données sensibles.

Vu le nombre d'articles publiés à l'égard des mesures sécuritaires, et qui seront publiés chaque semaine, l'équipe de IT Sécurité Haïti a jugé bon non seulement, de publier les informations, mais aussi d'implémenter certaines techniques afin de s'assurer que ces informations publiées sont valides et fiables.

Pour le moment ce laboratoire mobile dispose de deux ordinateurs Portables, dont l'un des deux comporte quatre (4) machines virtuelles à partir de VMware.

PC -1

|

| Photos du PC |

|

| Capture d'ecran |

PC -2

|

| Capture d'ecran |

|

| Photo du PC |

Machine Virtuelles

(Windows XP, Ubuntu, Mac OS X, Backtrack)

jeudi 14 octobre 2010

Facebook veut limiter le vol des CREDENTIALS

lundi 11 octobre 2010

Et quand Microsoft se soucie d'une défense collective

Dans un système pareil, on peut dire que Microsoft a vraiment envisagé le monde réel sachant, ce qu’une solution radicale comme un refus d’accès pourrait susciter, la firme de Redmond n’a aucunement oublié les centres d'urgences. Le principe serait de rediriger une machine infectée vers des centres d’urgences afin d’éradiquer toute infection, en fournissant outils et méthodes adéquates, tout comme on hospitaliserait un malade ou pire selon l’infection le placer en quarantaine tout en poursuivant avec le traitement approprié.

Microsoft devra envisager encore beaucoup plus sur l’analyse d’un tel projet si prometteur et si ambitieux que je me dis, en passant en revue de simples questions, quand on sait que d’autres plus graves se posent déja.

Leslie.

jeudi 7 octobre 2010

Suivie à la Trace, un Cadeau signé GSM/GPS.

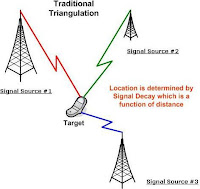

GSM et Triangulation

Ne vous croyez pas à l’abri, si la justice Haïtienne le voulait, certaines personnes seront déjà derrière les barreaux, tout comme ces malfaiteurs vous aussi pouviez être victime de ce que l’on nomme la localisation GSM, il suffirait que l’un des opérateurs de télécommunications offre ce service, que certains employés seront de mèches avec des bandits ou compagnies de publicités et ainsi se trouver dans la situation ou toutes vos positions soient révélés, une fois votre téléphone allumé.

Tout opérateur, a le pouvoir de localiser et ceci avec précision tout détenteur d’un portable connecté à son réseau. Ceci pouvant être réalisé à partir de différentes techniques de calcul de temps de réponse et d’émission de signal émis par les appareils mobiles et les antennes de télécommunications (Multilateration, Triangulation).

D’après certaines sources un accord devait être signé entre Digicel et la Police nationale afin de mettre sur pied ce service, ceci devrait apporter un plus dans les opérations policières, par contre je me demande vu la corruption qui règne au sein de cette institution ne serait-ce pas un danger pour nos concitoyens et nos hommes politiques.

Une Localisation Smartphone-Trojan

Etre localisé par Triangulation ou Multilateration par les autorités, nécessitait une action directe de l’opérateur mobile en question, que ce soit en fournissant les coordonnées aux autorités ou en leur fournissant des bibliothèques de fonctionnalités afin que ces derniers puissent recueillir eux même les infos dans leurs applications.

Ces jours ci, nous avons malheureusement le privilège de nous faire espionner nous-même, la plupart des téléphones qu’on utilise intègrent des fonctionnalités GPS (Global Positionning System), or ces même téléphones super-intelligents commencent à utiliser la multitâche certes très alléchant pour les concepteurs d’applications mobiles mais aussi très intéressant pour les concepteurs de malware ; imaginons un peu l’impact d’un trojan exploitant les infos recueillis d’une fonctionnalité GPS d’un MOBILE, tout comme a été le cas du trojan Tap Snake qui transmettait la position d’un téléphone sur lequel il est installé et équipé d’un module GPS à l’aide d’un autre outil tierce que ce Trojan téléchargeait, GPS Spy.

GSM/GPS Style Mission impossible

D’un autre côté, on retrouve d’autres gadgets plus discrets et facile à cacher (un sac à main, le coffre d’une voiture, une mallette etc...), les traceurs GPS/GSM. Un traceur de ce genre utilise la technologie GPS pour localiser l’endroit où il se trouve (États Unis, France, Jacmel, Marmelade, etc...), tout comme dans les séries télévisés (24 heures Chrono), et transmet cette même position par le biais de SMS (Short message Service ) du réseau GSM, Style Mission Impossible. Ces messages, une fois transmis à un autre portable ou un ordinateur équipé d'un modem GSM/GPRS, peuvent directement être interprétés et utilisés dans des logiciels de cartographie tels que Google Map et Google Earth afin de localiser la cible en question.

Par-contre, ce genre de traceur très miniatures, tres accessibles côtés coût ont l’inconvénient d’être découverts à cause des parasites crées lors des interférences avec d’autres ondes radios.

N'est il pas intéressant, à vous Officier de Police, ITPD, (IT private detective/détective privée utilisant le support de l'IT), compagnie de publicités, de voir tout ce que apporte aujourd'hui et à bon marché, de telles gadgets de la technologie.

Leslie.